GOM PLAYER 危険 ウィルスの可能性か?? [話題のニュースニュース]

スポンサーリンク

ラックは1月23日、正規なソフトウェアのアップデートを装ってコンピューターウイルスに感染させる、複数の事案を確認したとして、注意喚起を行った。

スポンサーリンク

ラックは1月23日、正規なソフトウェアのアップデートを装ってコンピューターウイルスに感染させる、複数の事案を確認したとして、注意喚起を行った。

同社によると、顧客のネットワーク環境からネットに定期的に発信される不正なデータ送信の通信を確認したという。

これにより、ラックは原因究明を行ったところ、定期的な通信を行うコンピューターウイルスを確認した。

その後、調査の過程で、感染経路の特定を行った結果、今回の事象「正規なソフトウェアのアップデートを装ったウイルス感染」が明らかになったという。

今回、ウイルス感染に悪用されたソフトは、GRETECHが提供する動画再生ソフトウェア「GOM Player」。

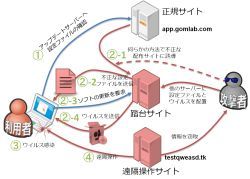

通常はGOM Playerの起動時に、「app.gomlab.com」という正規サイトからアップデート設定ファイルを取得する。

しかし、偽の設定ファイルをダウンロードしてしまうことで、遠隔操作ウイルスに感染してしまう

しかし、このケースでは正規サイトではない「踏み台サイト」にアップデート設定ファイルを取得するように仕掛けられていた。

ラックによると、「DNSキャッシュポイズニングのような通信経路内での改ざん」か「接続がリダイレクトされるように正規サイトが改ざんされた」ケースが考えられるという。

これによって、踏み台サイトから、コンピューターウイルスがダウンロードされ、PCが感染。

感染したPCは、遠隔操作が可能な状態になって「PC内やネットワークの情報を盗み取られる可能性があった」(ラック)としている。

このケースでは、正規のソフトウェアアップデート機能を悪用した攻撃手法のため、攻撃を事前に回避する

ことは難しいという。

ただ、ウイルスに感染したか否かについては、プロキシサーバーと通信した痕跡を確認することで判別できるという。

ラックが把握している遠隔操作サイトは、以下の通り。

testqweasd.tk

211.43.220.89

114.202.2.4(IPアドレスは変化している可能性あり)

ほかにもPCにインストールした

GOM Playerの設定ファイル「GrLauncher.ini」を開き、「、VERSION_FILE_URLの項目が

http://app.gomlab.com/jpn/gom/GrVersionJP.ini以外になっていないか」、

「GrVersion.ini」を開き、

「DOWN_URL の項目が

https://app.gomlab.com/jpn/gom/GOMPLAYERJPSETUP.EXE以外になっていないか」を確認することで判別できるとしている。

ラックでは、安全が確認されるまでアップデートを行わない運用か、既存のアップデート機能を使用せず、

GOM Playerサイトから最新の実行ファイルをダウンロードするといった運用を推奨している。

スポンサーリンク

2014-01-24 02:23

nice!(0)

コメント(0)

トラックバック(0)

コメント 0